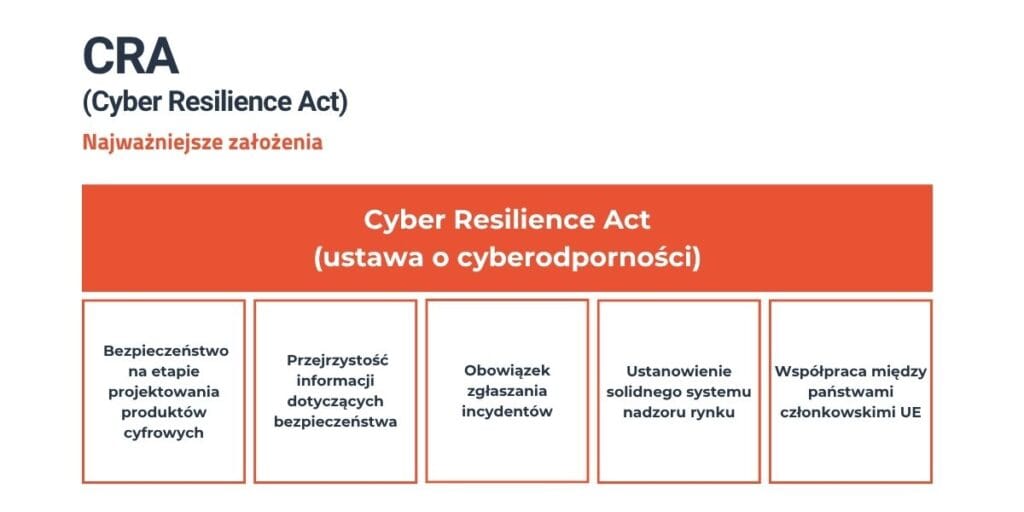

Cyber Resilience Act (CRA) to pierwsza w historii UE inicjatywa legislacyjna, która kompleksowo reguluje wymagania dotyczące cyberbezpieczeństwa dla produktów cyfrowych i ich komponentów.

CRA - cele i kontekst legislacyjny

CRA stanowi element szerszej strategii UE w zakresie cyberodporności.Uzupełnia istniejące instrumenty prawne, takie jak: NIS2, Cybersecurity Act oraz ogólne rozporządzenie o ochronie danych (RODO). Głównym celem CRA jest zapewnienie, aby wszystkie produkty z funkcjami cyfrowymi oferowane na rynku wewnętrznym były odpowiednio zabezpieczone przed zagrożeniami cybernetycznymi przez cały okres swojego cyklu życia. Od projektu, przez wdrożenie, po eksploatację i wycofanie z użytku.

CRA kładzie nacisk nie tylko na aspekty techniczne, lecz również na zarządzanie ryzykiem, transparentność i odpowiedzialność producentów oraz innych podmiotów gospodarczych za cyberbezpieczeństwo oferowanych przez nich rozwiązań.

Zakres stosowania i definicje

Rozporządzenie znajduje zastosowanie do szerokiego katalogu produktów z elementami cyfrowymi, rozumianych jako dowolne urządzenie lub oprogramowanie, które bezpośrednio lub pośrednio przetwarza dane i komunikuje się z innymi systemami, użytkownikami lub sieciami. Obejmuje to zarówno urządzenia fizyczne (np. routery, kamery IP, smartfony), jak i komponenty oprogramowania (np. systemy operacyjne, aplikacje klienckie, firmware).

Wyraźnie wyłączenia z zakresu stosowania dotyczą:

- produktów regulowanych przez inne akty prawne UE, takich jak wyroby medyczne, pojazdy silnikowe czy wyposażenie lotnicze,

- oprogramowania open source rozwijanego poza działalnością komercyjną,

- produktów przeznaczonych wyłącznie do celów obronnych i bezpieczeństwa narodowego.

Główne obowiązki i wymagania Cyber Resilience Act

CRA wprowadza zestaw wymagań podstawowych w zakresie cyberbezpieczeństwa, które producenci muszą uwzględniać już na etapie projektowania produktu:

Projektowanie z uwzględnieniem cyberbezpieczeństwa

Produkty muszą spełniać zasadę „security by design and by default„. Oznacza to, że:

- funkcje zabezpieczające powinny być domyślnie aktywne,

- kod źródłowy powinien być tworzony z uwzględnieniem zasad bezpiecznego programowania,

- architektura musi zapewniać odporność na ataki i ograniczać możliwość eskalacji uprawnień.

Zarządzanie podatnościami i reagowanie na incydenty

Producent zobowiązany jest do:

- tworzenia i utrzymywania SBOM (Software Bill of Materials),

- ustanowienia procesu zarządzania podatnościami, w tym reagowania na zgłoszenia zewnętrzne,

- zgłaszania aktywnie wykorzystywanych podatności do ENISA lub CSIRT w terminie do 24 godzin,

- publikowania aktualizacji zabezpieczających w czasie nieprzekraczającym 72 godzin od identyfikacji zagrożenia.

Ocena zgodności i znakowanie CE

Produkty objęte CRA muszą przejść ocenę zgodności (samodzielnie lub z udziałem jednostki notyfikowanej), po której producent jest uprawniony do umieszczenia oznakowania CE. Proces ten obejmuje:

- analizę ryzyka,

- przegląd dokumentacji technicznej,

- testy bezpieczeństwa.

W przypadku produktów klasyfikowanych jako istotne lub krytyczne (załącznik III CRA), wymagana jest bardziej rygorystyczna procedura oceny zgodności, w tym obowiązkowa certyfikacja według systemu EUCC.

Harmonogram wdrożenia Cyber Resilience Act

Rozporządzenie przewiduje kilkuletni okres przejściowy:

- 10 grudnia 2024 r.: wejście w życie CRA,

- 11 września 2026 r.: początek obowiązku zgłaszania podatności,

- 11 grudnia 2027 r.: data pełnej stosowalności wszystkich wymogów CRA, w tym oznakowania CE.

Sankcje i egzekucja przepisów

W przypadku naruszenia wymagań CRA, właściwe organy krajowe mogą nakładać dotkliwe kary finansowe:

- do 15 000 000 EUR lub do 2,5% całkowitego rocznego światowego obrotu przedsiębiorstwa – w przypadku niezgodności z zasadniczymi wymogami cyberbezpieczeństwa;

- do 10 000 000 EUR lub do 2% całkowitego rocznego światowego obrotu przedsiębiorstwa – w przypadku niezgodności z wszelkimi innymi obowiązkami wskazanymi w rozporządzeniu;

- do 5 000 000 EUR lub do 1% całkowitego rocznego światowego obrotu przedsiębiorstwa – w przypadku przekazywania organom nadzoru rynku nieprawidłowych informacji w odpowiedzi na ich wnioski.

Jak Cyrima wspiera zgodność z CRA

Cyrima została zaprojektowana zgodnie z filozofią security by design, a jej funkcje pokrywają pełny cykl życia wymagań CRA.

- umożliwia tworzenie backlogów zadań z uwzględnieniem wymagań CRA,

- wspiera procesy oceny ryzyka,

- oferuje marketplace ekspertów ds. cyberbezpieczeństwa, audytorów oraz konsultantów ds. regulacyjnych.

Dla wielu firm Cyber Resilience Act to stresująca perspektywa: dziesiątki nowych wymogów, dokumentacja, zgłaszanie podatności w 24 godziny, CE-mark. Cyrima pozwala firmom traktować CRA nie jako koszt, ale jako okazję do uporządkowania i ustandaryzowania procesów bezpieczeństwa. Dzięki temu zgodność z przepisami nie jest celem samym w sobie – staje się elementem strategii jakości i zaufania do produktów cyfrowych.

Jeśli Twoja organizacja przygotowuje się do wdrożenia CRA, teraz jest najlepszy moment, by działać strategicznie. Skontaktuj się z nami, aby zobaczyć, jak Cyrima może przyspieszyć Twoją drogę do zgodności – i zamienić wymagania regulacyjne w przewagę operacyjną.